Les botnets, ces réseaux d’appareils infectés et contrôlés à distance, constituent une cybermenace majeure pour la sécurité numérique. Utilisés pour des attaques telles que les DDoS, la diffusion de spams ou le vol de données, ils exploitent les faiblesses des systèmes d’informations pour agir de façon discrète.

Pourtant, leur fonctionnement et leur impact restent souvent méconnus du grand public. Qu’est-ce qu’un botnet ? Comment ces réseaux malveillants se propagent-ils ? A quoi servent les botnets ? Comment s’en protéger ? Explication et décryptage dans cet article.

Qu’est-ce qu’un botnet ?

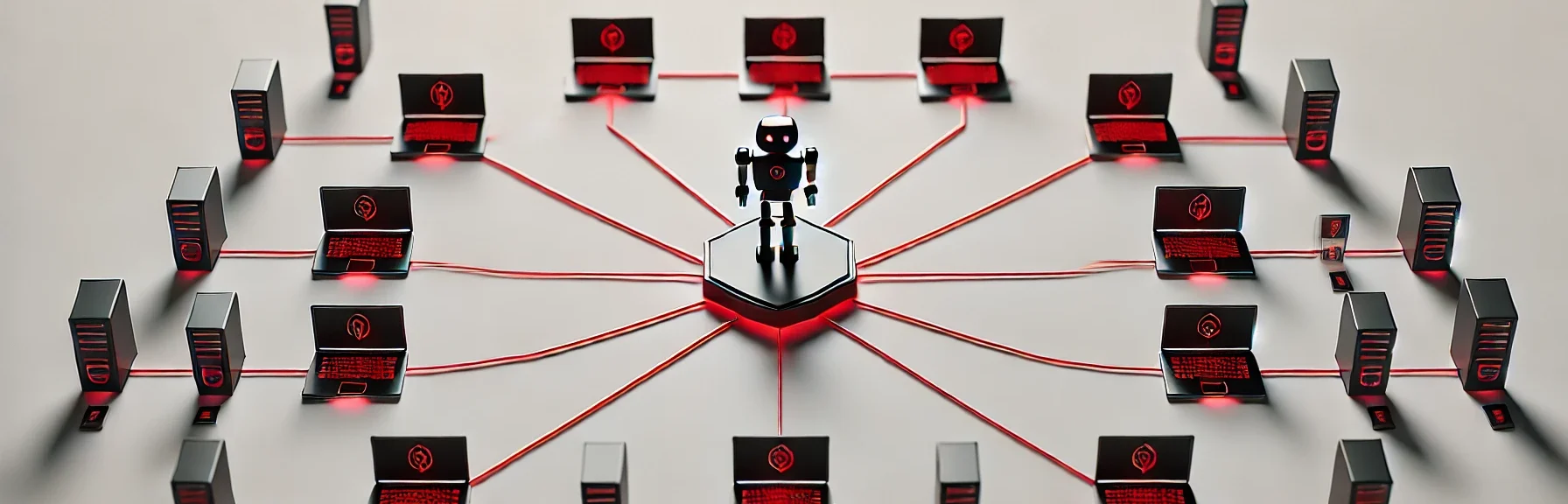

Un botnet est un réseau d’appareils connectés à Internet, tels que des ordinateurs, serveurs ou objets IoT, infectés par un logiciel malveillant (malware) afin d’être contrôlés à distance par un attaquant.

Ce terme, issu de la contraction des mots robot et network (réseau), illustre bien la manière dont ces appareils infectés sont utilisés pour exécuter des tâches automatisées à grande échelle.

Le réseau botnet : comment ça marche?

Le fonctionnement d’un botnet repose sur une chaîne d’infection et de contrôle orchestrée par un attaquant, souvent appelé bot herder ou maître du botnet. Dans la plupart des cas, ce processus est structuré en plusieurs étapes clés qui permettent de compromettre les appareils cibles, d’assurer la communication entre les bots et le serveur de contrôle, puis d’exécuter les tâches malveillantes.

Propagation du malware

Les attaquants utilisent plusieurs vecteurs d’attaque pour diffuser ce logiciel malveillant :

- Campagnes de phishing : Les attaquants envoient des e-mails frauduleux contenant des pièces jointes infectées ou des liens malveillants. Par exemple, un e-mail se faisant passer pour une banque invite la victime à cliquer sur un lien qui télécharge un malware.

- Malvertising : Les cybercriminels injectent des publicités malveillantes sur des sites légitimes. Lorsqu’une victime clique sur la publicité ou visite un site affichant cette annonce compromise, le malware est automatiquement téléchargé en arrière-plan (drive-by download).

- Exploitation de vulnérabilités : Les attaquants profitent de failles de sécurité dans des logiciels non mis à jour pour exécuter du code malveillant.

- Les dispositifs IoT vulnérables : Les objets connectés tels que les routeurs, caméras de surveillance et autres équipements sont particulièrement exposés. Souvent mal sécurisés ou laissés avec leurs mots de passe par défaut, ils constituent des portes d’entrée pour les cyberattaquants.

Contrôle à distance

Une fois le malware installé, l’appareil infecté devient un bot et établit une connexion avec le serveur de commande et de contrôle (C&C) ou, dans les cas plus sophistiqués, avec d’autres bots dans une architecture pair-à-pair (P2P). Dans un modèle centralisé, les bots communiquent directement avec un serveur unique qui envoie les instructions de l’attaquant. Ce modèle est simple à mettre en œuvre, mais il présente une faiblesse : la neutralisation du serveur C&C peut entraîner l’arrêt du botnet.

À l’inverse, dans une architecture décentralisée, chaque bot peut relayer les commandes à d’autres bots, rendant le réseau plus résilient aux tentatives de démantèlement. Des techniques avancées, comme le chiffrement des communications et l’utilisation de DNS Fast Flux, permettent de masquer les échanges entre les bots et les attaquants en rendant les serveurs difficiles à localiser.

Une fois le contrôle établi, le botnet est prêt à recevoir et exécuter des commandes.

Utilisations malveillantes des botnets

Les botnets peuvent être utilisés pour envoyer des e-mails, des fichiers, des messages et d’autres types de données. Parmi les actions malveillantes le splus courantes on retrouve :

L’attaque DDoS : paralyser les services en ligne

Une des utilisations les plus courantes est le déni de service distribué (DDoS), où des milliers, voire des millions d’appareils infectés, inondent un serveur de requêtes simultanées dans le but de le saturer et de le rendre indisponible. Cette technique est fréquemment utilisée pour paralyser des sites web, des services en ligne ou même des infrastructures critiques.

La diffusion massive de spams et de campagnes de phishing

Les botnets servent également à l’envoi massif de spams et de campagnes de phishing, exploitant les machines infectées pour diffuser des millions de courriels frauduleux en un temps record. Ces courriels contiennent souvent des liens piégés ou des pièces jointes malveillantes visant à infecter d’autres appareils ou à voler des informations confidentielles telles que des identifiants ou des données bancaires.

Le vol de données confidentielles grâce aux keyloggers et spywares

Le vol de données sensibles constitue une autre forme d’exploitation courante des botnets. Dans ce type de cyberattaque, les attaquants déploient des logiciels malveillants supplémentaires, tels que des keyloggers ou des spywares. Ces outils permettent de surveiller les activités des utilisateurs de manière invisible. Grâce à cette surveillance, ils peuvent exfiltrer discrètement des informations précieuses, notamment des numéros de carte bancaire, des mots de passe ou encore des documents confidentiels au sein d’une entreprise.

Le cryptojacking : exploiter les ressources des appareils pour miner des cryptomonnaies

Les botnets sont également utilisés pour des opérations de cryptojacking, qui consistent à exploiter la puissance cyberattaques de calcul des machines infectées pour miner des cryptomonnaies (comme Bitcoin ou Monero) à l’insu de leurs propriétaires. Cette activité, bien qu’invisible pour l’utilisateur, provoque souvent une dégradation notable des performances du système et une surconsommation énergétique.

La propagation d’autres malwares : ransomwares et chevaux de Troie

Certains botnets sont également utilisés pour propager d’autres types de malwares, notamment des ransomwares ou des chevaux de Troie. Pour ce faire, ils exploitent la capacité des appareils zombies à se connecter à d’autres réseaux ou machines, ce qui leur permet d’étendre l’infection de manière rapide et efficace. Ces attaques s’appuient souvent sur des vulnérabilités non corrigées ou des dispositifs mal sécurisés pour se propager efficacement.

Comment se protéger des botnets

Les botnets exploitent principalement des vulnérabilités humaines et techniques pour compromettre des appareils et les intégrer à leur réseau. Une protection efficace repose sur l’adoption de bonnes pratiques de sécurité ainsi que sur l’utilisation d’outils appropriés. Voici en détail les actions à entreprendre pour limiter les risques d’infection.

Mettez toujours vos logiciels à jour pour éviter les vulnérabilités

Les cybercriminels s’appuient souvent sur des vulnérabilités logicielles connues pour infecter les appareils et les intégrer à un botnet. Ces failles existent dans les systèmes d’exploitation, les applications ou les firmwares des dispositifs connectés. Une fois identifiées, elles sont exploitées via des exploit kits ou des attaques automatisées.

Pour vous protéger, il est impératif de maintenir vos logiciels à jour :

- Premièrement, activez les mises à jour automatiques pour votre système d’exploitation (Windows, macOS, Linux) et vos applications. Cela garantit que les derniers correctifs de sécurité sont installés dès leur publication.

- Ensuite, surveillez vos dispositifs IoT (caméras, routeurs, objets connectés) et vérifiez régulièrement les mises à jour de firmware fournies par les fabricants. Les appareils IoT sont particulièrement vulnérables aux botnets comme Mirai, qui exploitent leurs failles pour les compromettre.

- Enfin, utilisez des scanners de vulnérabilités, tels que Nessus ou Qualys, pour identifier les failles potentielles dans votre infrastructure.

En agissant ainsi, vous réduisez drastiquement la surface d’attaque de vos appareils.

N’ouvrez pas de pièces jointes inconnues ou de liens suspects

Les campagnes de phishing sont l’une des méthodes les plus courantes pour propager des botnets. Concrètement, les cybercriminels utilisent cette technique en envoyant des e-mails frauduleux, qui contiennent soit des pièces jointes infectées, soit des liens redirigeant vers des sites malveillants. Ainsi, lorsqu’un utilisateur clique sur ces liens ou ouvre les pièces jointes, le malware s’installe discrètement sur l’appareil ciblé, souvent sans alerter la victime.

Pour vous en prémunir :

- Vérifiez toujours l’identité de l’expéditeur d’un e-mail avant d’interagir avec son contenu. Méfiez-vous des adresses inhabituelles ou mal orthographiées.

- Ne cliquez jamais sur des liens suspects contenus dans des e-mails, SMS ou messages sur les réseaux sociaux. Survolez-les avec votre souris pour vérifier leur destination réelle.

- Désactivez l’exécution automatique des macros dans les fichiers Office, car elles sont souvent utilisées pour déployer des malwares.

- Utilisez des outils de filtrage d’e-mails pour bloquer les messages frauduleux avant qu’ils n’atteignent votre boîte de réception.

En appliquant ces bonnes pratiques, vous réduisez considérablement le risque d’infection par un botnet.

Utilisez des mots de passe forts et changez-les régulièrement

Les mots de passe faibles ou réutilisés sont souvent une porte d’entrée privilégiée pour les attaquants qui cherchent à compromettre vos comptes ou appareils. Une fois vos identifiants obtenus, ils peuvent prendre le contrôle de vos systèmes et les intégrer à un botnet.

Voici comment quelques bonnes pratiques :

- Créez des mots de passe uniques et complexes d’au moins 12 caractères, combinant majuscules, minuscules, chiffres et symboles.

- Utilisez un gestionnaire de mots de passe pour générer, stocker et gérer vos identifiants en toute sécurité tel que Bitwarden, 1Password ou LastPass.

- Activez l’authentification multifacteur (MFA) sur vos comptes en ligne. Cette mesure ajoute une couche de sécurité supplémentaire, même si vos accès sont compromis.

- Changez régulièrement vos codes d’accès, surtout après des incidents de sécurité ou des fuites de données.

Utilisez un pare-feu et un logiciel antivirus pour bloquer les attaques

Un pare-feu et un logiciel antivirus sont des outils essentiels pour détecter et bloquer les activités malveillantes liées aux botnets. Le pare-feu surveille les connexions réseau tandis que l’antivirus empêche l’installation ou l’exécution de logiciels malveillants.

Pour une protection optimale :

- Activez le pare-feu intégré à votre système d’exploitation (par exemple, le Pare-feu Windows Defender) pour surveiller le trafic entrant et sortant. Configurez-le pour bloquer les connexions non autorisées.

- Installez un antivirus robuste avec des fonctionnalités anti-malware et de détection comportementale. Optez pour des solutions comme Bitdefender, Kaspersky ou Malwarebytes, capables d’identifier les signatures des malwares de botnets.

- Planifiez des analyses régulières de votre système pour détecter les éventuelles infections.

- Utilisez des outils anti-botnet spécifiques, comme les scanners fournis par certains éditeurs de sécurité.

Évitez les sites douteux et les services de téléchargement P2P

Les botnets se propagent également via des sites compromis ou des services de téléchargement illégaux qui contiennent des logiciels malveillants dissimulés. Les fichiers téléchargés par ces canaux sont parfois infectés, permettant aux attaquants de prendre le contrôle de vos appareils.

Pour éviter cela :

- Téléchargez toujours vos logiciels depuis des sources officielles et vérifiées. Cela inclut les sites des éditeurs ou des boutiques en ligne reconnues (comme le Microsoft Store, Google Play ou l’App Store).

- Évitez les réseaux P2P et les torrents, qui sont des vecteurs courants d’infection pour les botnets. Même un fichier légitime peut être modifié pour inclure un malware.

- Utilisez des navigateurs sécurisés avec des extensions anti-malware et anti-phishing. Les navigateurs comme Google Chrome ou Mozilla Firefox proposent des alertes lorsque vous visitez un site suspect.

- Installez un bloqueur de publicités pour empêcher les malwares de s’exécuter via des publicités malveillantes (malvertising).

Exemples de botnets les plus connus

Les botnets ont marqué l’histoire de la cybersécurité par leur ampleur et leur sophistication. Voici quelques exemples notoires :

Le Storm Botnet

Apparu en 2007, le Storm Botnet s’est distingué par l’envoi massif de courriels indésirables. Jusqu’à 57 millions de messages pouvaient être diffusés en une seule journée. Ce botnet utilisait des pièces jointes infectées pour propager son malware. Les ordinateurs compromis étaient ensuite transformés en bots, dédiés à l’envoi de spam et à des attaques DDoS.

Le botnet Zeus

Principalement orienté vers le vol d’informations bancaires, le botnet Zeus a compromis plus de 74 000 comptes FTP sur divers sites web de premier plan. Il utilisait des techniques sophistiquées pour contourner les mesures de sécurité, facilitant le vol de données financières sensibles.

Le botnet Mirai

Ciblant spécifiquement les dispositifs IoT fonctionnant sous Linux, tels que les routeurs et les caméras IP, Mirai a compromis environ 500 000 appareils en 2016. Il a été ainsi à l’origine de certaines des plus puissantes attaques DDoS jamais enregistrées, provoquant des pannes généralisées sur Internet.

Comment savoir si votre ordinateur fait partie d’un botnet

Il est souvent difficile pour un utilisateur de repérer qu’un appareil fait partie d’un botnet, car ces applicaitons opèrent généralement en arrière-plan sans signes évidents. Toutefois, certains symptômes caractéristiques peuvent indiquer qu’un système est compromis.

Ralentissement des performances du système

L’un des premiers signes d’une infection par botnet est un ralentissement notable de votre appareil. Cela s’explique notamment par l’utilisation abusive des ressources système (CPU, mémoire) par le malware pour exécuter des tâches.

Par exemple, des opérations telles que le minage de cryptomonnaies ou l’envoi massif de spams mobilisent intensivement les capacités de traitement de l’appareil.

Augmentation anormale de la bande passante

Un botnet utilise également la connexion Internet de l’appareil infecté pour communiquer avec le serveur de commande et de contrôle (C&C) ou pour exécuter des activités malveillantes comme l’envoi de données volées, création de spams ou la participation à une attaque DDoS.

Cela peut entraîner une hausse soudaine et inhabituelle de la bande passante. Vous devez donc surveiller votre consommations de données à l’aide d’outils comme Netstat ou du moniteur réseau pour détecter des échanges suspects.

Apparition de processus inconnus ou difficiles à arrêter

Une autre indication d’une infection est la présence de processus inconnus dans le Gestionnaire des tâches (Windows) ou dans l’outil Activity Monitor (Mac). Ces processus malveillants se dissimulent souvent sous des noms proches des applications système et résistent à leur arrêt.

Si vous identifiez un processus consommant excessivement les ressources et impossible à terminer, il pourrait s’agir d’une activité liée à un botnet.

Comportement anormal du système

Un système infecté par un botnet peut également adopter un comportement anormal. Par exemple, des e-mails peuvent être envoyés depuis votre compte sans que vous soyez à l’origine de cette action. De même, il est possible que certaines applications s’ouvrent ou s’exécutent de façon inattendue, sans aucune intervention de votre part.

Cela indique que l’appareil est utilisé par hacker à distance pour diffuser des spams, lancer des attaques ou exécuter d’autres tâches malveillantes sans votre consentement.

L’essentiel

La résilience face aux botnets nécessite une approche dynamique, car les attaquants adaptent sans cesse leurs techniques pour contourner les protections existantes. L’architecture décentralisée de certains réseaux, couplée à l’exploitation des DNS, complique les efforts de lutte.

Cette complexité impose une vigilance permanente et le développement de nouvelles solutions. Les utilisateurs doivent être équipés d’outils capables de détecter les anomalies en temps réel. S’il est impossible d’éliminer complètement les botnets, anticiper leurs évolutions reste la meilleure stratégie pour en limiter l’impact.